区块链安全(区块链安全技术包括什么内容)

区块链的安全性主要体现在其去中心化加密技术和不可篡改的特性上首先,区块链的去中心化特性是保障其安全性的基石传统的网络系统中,数据通常存储在一个中心化的服务器上,这就为黑客攻击和数据篡改提供了单一的入口点一旦这个入口点被攻破,整个系统的安全性就会受到威胁而区块链技术则通过分布。

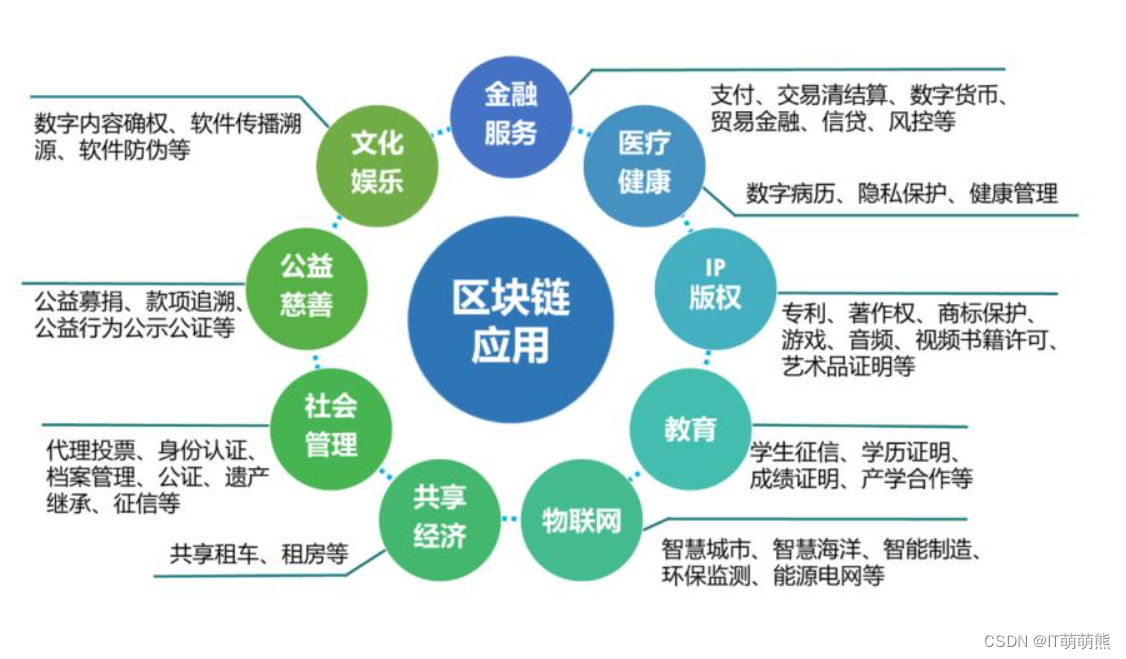

区块链在安全生产领域的应用主要表现在以下几方面1区块链可以改变国防合同的供应链管理目前国防部新防御系统真正的风险是有缺陷的微芯片或躲避间谍软件,而区块链的准确和细致的分类账本机制,可以通过跟踪每个分包商提供的内容并确保每个组件都是可追踪的来减少这些风险2区块链可以安全有效地管理承包。

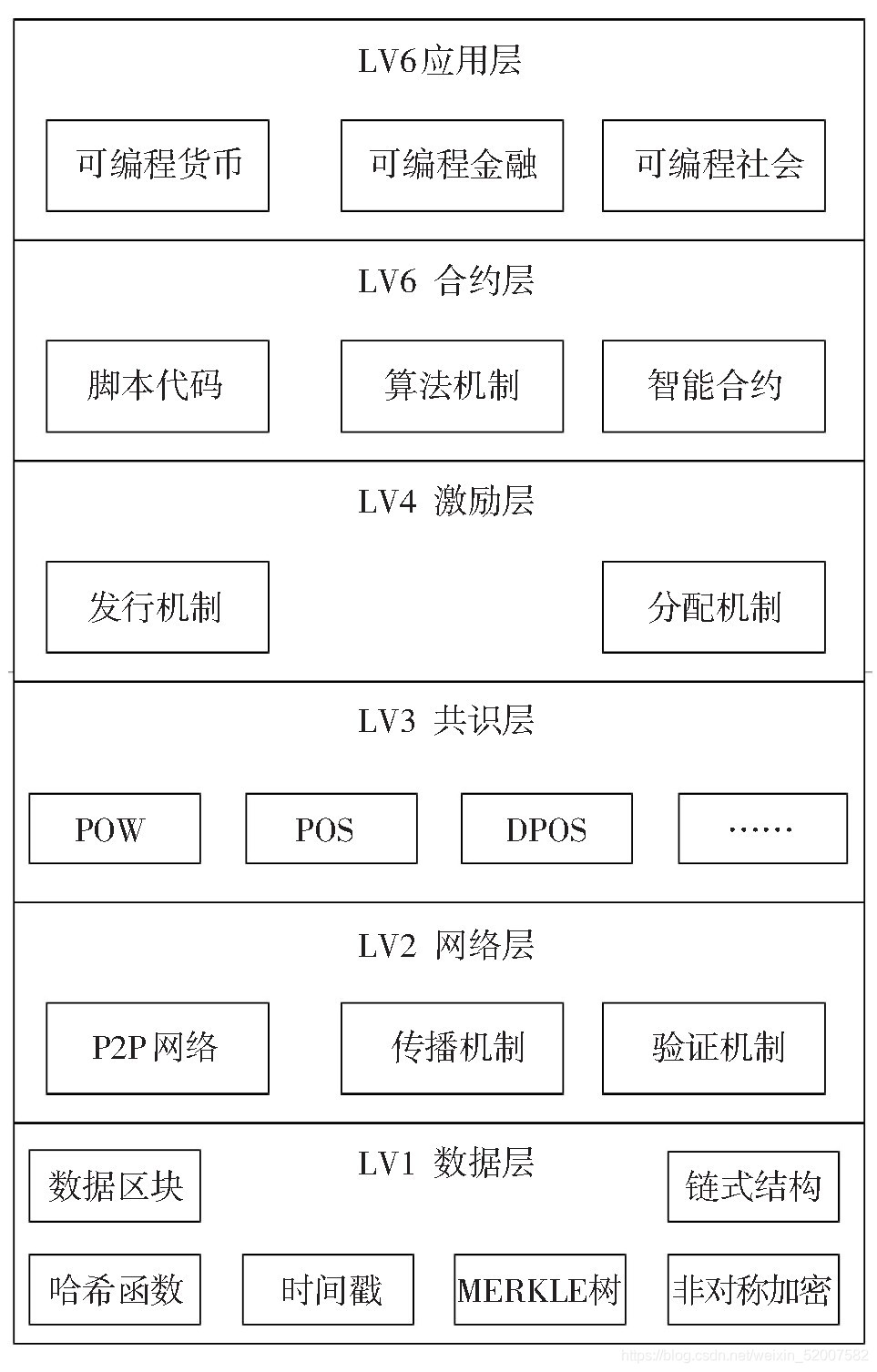

区块链安全技术包括P2P网络协议加密技术智能合约共识机制等1P2P网络协议P2P网络是整个区块链的基础计算架构在区块链分布式网络中,中央服务器的概念被弱化,即不再需要任何中心枢纽网络中的各个节点都可以作为一个独立的个体存在这些节点既能作为提供服务的服务器,也能作为发送请求的客户端。

区块链通过其独特的分布式网络结构和加密技术保证数据的安全性首先,区块链的分布式网络结构意味着数据不是存储在单一的中央服务器上,而是分布在许多节点上这意味着没有单一的控制点或故障点,因此更难进行攻击或篡改数据每个节点都有数据的副本,因此即使某个节点受到攻击或发生故障,数据仍然可以从其。

1使用密码学技术密码学技术是保证区块链数据安全性的基石,它包括哈希算法加密算法签名算法等区块链中的数据都使用哈希算法进行加密,并通过点对点网络传输,在整个区块链网络中实现了数据共享和数据透明同时,通过签名算法,每一个数据操作都得到真实身份的确认,避免了身份冒充和数据篡改的风险2。

区块链安全技术包括以下内容数字签名数字签名是区块链安全技术中最重要的一环,它可以确保数据不被篡改,保证数据真实性和不可否认性加密算法加密算法是区块链安全技术的基础,它可以保证数据的安全性和隐私性,防止数据被窃取和篡改共识机制共识机制是区块链安全技术的核心,它可以确保所有节点。

块链是分布式数据库,具有中心化的特点以下例子是金融系统中集中型和分布型的比较对于红色黄色和蓝色,根据传统的金融机制,必须通过银行进行交易然而,在采用分布式区块链模型后,没有必要通过银行进行自主交易1集中模型1通过银行等金融机构进行交易 2银行统一管理馀额和账号等信息 3需要提前。

区块链中的安全性来自一些属性1挖掘块需要使用资源2每个块包含之前块的哈希值想象一下,如果攻击者想要通过改变5个街区之前的交易来改变链条如果他们篡改了块,则块的哈希值会发生变化然后攻击者必须将指针从下一个块更改为更改的块,然后更改下一个块的哈希值这将一直持续到链的末尾。

麻省理工学院称,区块链是目前最为安全的概念技术,只是与任何技术一样,开发人员在将需求编程到产品与服务中时,都有可能出现安全问题与漏洞因此我们在选择区块链时一定要选择有相应信任背书以及高端技术水平的链,如智慧赟区块链。

主要通过以下几种方式来保证区块链的安全性1加密技术区块链采用的是对称加密和非对称加密算法,可以有效保护数据的安全2分布式存储区块链的数据不是集中存储在单一节点上,而是分散存储在网络中的各个节点上,这有效防止了数据的篡改和丢失3共识机制区块链通常采用共识机制来确认交易的合法性。

区块链的安全法则,即第一法则存储即所有一个人的财产归属及安全性,从根本上来说取决于财产的存储方式及定义权在互联网世界里,海量的用户数据存储在平台方的服务器上,所以,这些数据的所有权至今都是个迷,一如你我的社交ID归谁,难有定论,但用户数据资产却推高了平台的市值,而作为用户,并。

区块链保证网络中数据的安全性的方式在区块链技术中,数字加密技术是其关键之处,一般运用的是非对称加密算法,即加密时的密码与解锁时的密码是不一样的简单来说,就是我们有专属的私钥,只要把自己的私钥保护好,把公钥给对方,对方用公钥加密文件生成密文,再将密文传给你,我们再用私钥解密得到。

三如何保证区块链的安全 为了保证区块链系统安全,建议参照NIST的网络安全框架,从战略层面一个企业或者组织的网络安全风险管理的整个生命周期的角度出发构建识别保护检测响应和恢复5个核心组成部分,来感知阻断区块链风险和威胁除此之外,根据区块链技术自身特点重点关注算法共识机制使用及。

区块链的内部 加密货币是一种数字货币,它使用加密技术进行安全的交易,任何类型的加密货币都可以使用区块链区块链技术现在是一种分散的公共的分类账技术,之所以被称为区块链技术,是因为它允许数字货币在不依赖中央机构的情况下维护可信的交易网络过程这种结构确保系统不受政府干预和操纵,市场参与者。

1物理安全 运行区块链系统的网络和主机应处于受保护的环境,其保护措施根据具体业务的监管要求不同,可采用不限于VPN专网防火墙物理隔离等方法,对物理网络和主机进行保护2数据安全 区块链的节点和节点之间的数据交换,原则上不应明文传输,例如可采用非对称加密协商密钥,用对称加密算法进行数据的。

评论